-

Aantal bijdragen

209 -

Geregistreerd

-

Aantal dagen beste content

14

Soort bijdrage

Profielen

Forums

Handleidingen

Nieuwsberichten

Reviews

Vergelijken

Links Directory

Movies

Alles door Vampire Inspector geplaatst

-

Server alleen betaling met paysafecard

Vampire Inspector reageerde op jejjejeedjgfdddgg's topic in Software algemeen

Hoi @jack123, Als je even googled, https://www.google.com/search?q=paysafecard+webhosting dan zie je tal van hits naar hosting partijen die paysafecard accepteren. Ikzelf heb een gratis phpBB forum draaien op https://www.infinityfree.net/, misschien is dit voor jou ook iets om je in te verdiepen? Registreer niet met een weggooi e-mail adres (hun zien protonmail b.v. al als weggooi adres), want dan wordt je account zo weer uit de lucht getrokken, maar b.v. met een Gmail account heb je dit probleem niet en gaat het bij mij goed (spreek uit ervaring!), eventueel reageren ze via een support ticket wel heel snel voor een gratis dienst en ben je zo weer in de lucht als je aan hun voorwaarden voldoet. Wil je een phpBB forum opzetten voor illegale downloads, dan vrees ik dat je account bij deze club niet lang in de lucht zal zijn.... voor al het andere best eens leuk om ervaring mee op te doen! Succes! -

Streamingdiensten leken strijd tegen piraterij gewonnen te hebben, maar illegaal kijken wint opnieuw terrein

Vampire Inspector voegde een een nieuwsbericht toe onder Nieuwsberichten

Voor het eerst sinds zijn oprichting is Netflix de laatste kwartalen abonnees aan het verliezen. Opvallend is dat uit onderzoek blijkt dat die niet per se naar andere streamingdiensten trekken, maar vaak ervoor kiezen om opnieuw illegaal te downloaden of streamen. Waarom is dit belangrijk? Terwijl er jarenlang niets te doen was aan piraterij van films en series, leek Netflix enkele jaren geleden ineens de oplossing te hebben gevonden. De streamingdienst bood zowat alle populaire series van het moment aan op één plaats, zonder moeite en aan een betaalbare prijs. Een strategie die vruchten afwierp. Dat kleine bedrag hadden veel mensen er wel voor over. Illegaal downloaden brengt nu eenmaal risico's op virussen met zich mee en illegaal streamen is vaak een enorm gezoek naar een goede website. Maar nu lijkt piraterij toch steeds meer terrein terug te winnen, en daar zijn meerdere oorzaken voor. Versplinterd streaminglandschap Netflix begon de streamingrevolutie, maar kreeg daarbij al snel navolging. Amazon Prime Video, Disney+, Streamz en nog heel wat andere kleinere streamingdiensten verschenen op de markt. Daardoor raakte de content die iedereen wou zien, verdeeld. Wie mee wilde blijven, had dus meerdere abonnementen nodig. En om winst te blijven maken, moesten die streamingdiensten – Netflix voorop – hun prijzen regelmatig opslaan. Het gevolg is dat Netflix de laatste kwartalen steeds meer abonnees verliest. Dit jaar ging het al om meer dan één miljoen gebruikers. De concurrentie blijkt echter niet alleen te komen van andere streamingdiensten, maar ook van piraterij. “Geconfronteerd met een steeds meer versplinterd streaminglandschap, rekent de consument uit. Zo realiseert hij zich dat toegang hebben tot alle shows die ze willen zien geen gerechtvaardigde uitgave is, zeker niet in tijdens van crisis waarbij op heel wat andere vlakken moet bespaard worden”, zegt Andy Chatterley, CEO van piraterij-opsporingsbedrijf MUSO. 25 procent meer piraterij Uit data van MUSO blijkt dat wereldwijd 16 procent van alle illegaal bekeken content van Netflix komt. Over de gehele entertainmentsector is piraterij in de eerste helft van 2022 zelfs met 25 procent toegenomen in vergelijking met dezelfde periode in 2021. En voorlopig lijkt er niets op te wijzen dat die trend snel zal omkeren. -

Broncode LastPass gestolen, maar je wachtwoorden zijn niet in gevaar

Vampire Inspector reageerde op Vampire Inspector's nieuwsbericht in Nieuwsberichten

Melding van een recent beveiligingsincident Aan alle klanten van LastPass, Ik wil u informeren over een incident. Het is belangrijk voor ons om dit soort informatie open te delen met al onze gebruikers, zowel zakelijke klanten als particuliere LastPass-gebruikers. Twee weken geleden hebben we ongebruikelijke activiteiten gedetecteerd in een deel van onze LastPass-omgeving voor ontwikkelaars. We hebben deze activiteiten onmiddellijk diepgaand onderzocht en er zijn geen bewijzen dat iemand bij dit incident toegang heeft verkregen tot klantgegevens of versleutelde kluizen. We hebben achterhaald dat een ongeoorloofde partij toegang heeft gekregen tot delen van onze omgeving voor ontwikkelaars, via één ontwikkelaarsaccount dat gelekt was. De hackers hebben delen van onze broncode en enkele intellectuele eigendommen van LastPass gekopieerd. Onze producten en diensten werken normaal. Als reactie op dit incident hebben we maatregelen genomen om de schade te beperken en risico’s af te schermen. Daarnaast hebben we een toonaangevende firma op het gebied van forensische cyberbeveiliging ingeschakeld. Ons onderzoek loopt nog, maar we hebben het lek gedicht en extra versterkte beveiligingsmaatregelen ingevoerd. We zien geen verder bewijs van ongeoorloofde activiteiten meer. Op basis van deze maatregelen en wat we hiervan hebben geleerd, beoordelen we verdere technieken om risico’s tegen te gaan en onze omgeving te versterken. Hieronder hebben we een korte lijst opgesteld met de vragen die u wellicht heeft, en gaan we in op mogelijke zorgen. Als er verdere ontwikkelingen zijn, houden we u hiervan natuurlijk op de hoogte. Hartelijk dank voor uw geduld, begrip en ononderbroken steun. Karim Toubba CEO van LastPass Vragen over dit incident Is mijn hoofdwachtwoord in gevaar, of bestaat er een risico voor de wachtwoorden van mijn gebruikers? Nee, uw hoofdwachtwoord is bij dit incident niet in gevaar geweest. We kennen uw hoofdwachtwoord niet en kunnen het daarom ook niet opslaan. We gebruiken een systeemarchitectuur op basis van “zero knowledge”, die ervoor zorgt dat LastPass nooit kennis heeft van de hoofdwachtwoorden van onze gebruikers. HIER kunt u meer lezen over de technische implementatie van dit beveiligingsmodel. Zijn er gegevens in mijn kluis of in de kluizen van mijn gebruikers in gevaar geweest? Nee. Dit incident is beperkt gebleven tot onze aparte omgeving voor softwareontwikkeling. Uit ons onderzoek is niet gebleken dat onbevoegden toegang hebben gekregen tot versleutelde gegevens in een kluis. Ons beveiligingsmodel op basis van “zero knowledge ” zorgt ervoor dat alleen onze klanten toegang kunnen krijgen tot ontsleutelde gegevens in hun kluis. Is er een risico voor persoonlijke gegevens die zijn opgeslagen in LastPass? Nee. Uit ons onderzoek is niet gebleken dat onbevoegden toegang hebben gekregen tot gegevens van klanten in onze productieomgeving. Wat moet ik doen om mezelf en de gegevens in mijn kluis te beschermen? Op dit moment hoeven onze gebruikers en LastPass-beheerders niets te doen. Zoals altijd bevelen we aan dat u onze best practices volgt voor de instelling en configuratie van uw LastPass-account. U vindt een overzicht van deze bewezen praktijken op https://blog.lastpass.com/2022/01/how-to-set-up-your-new-lastpass-account/ Waar vind ik meer informatie? We blijven u op de hoogte houden van eventuele verdere ontwikkelingen. Bron: https://blog.lastpass.com/nl/2022/08/melding-van-een-recent-beveiligingsincident/ -

Problemen met Sabnzbd.

Vampire Inspector reageerde op rt89+lo91's topic in Downloaden via Nieuwsgroepen & Spotnet

Fijn dat het opgelost is! Ergens is er kennelijk iets misgegaan, maar Windows opnieuw installeren is soms sneller dan het probleem zelf te lijf gaan helaas 🙈 Veel plezier met je nieuwe installatie en bedankt voor de terugkoppeling -

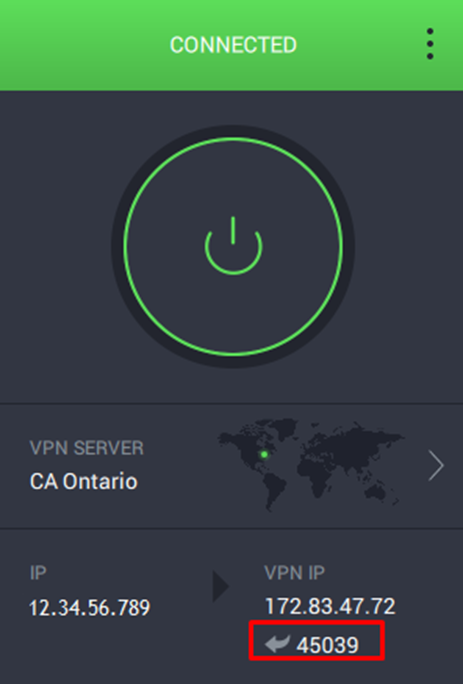

Seeden met VPN PIA lukt niet

Vampire Inspector reageerde op Riet76's topic in Internet, Netwerken, VPN en Privacy

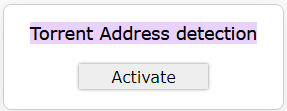

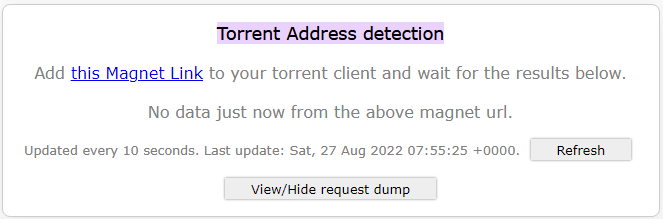

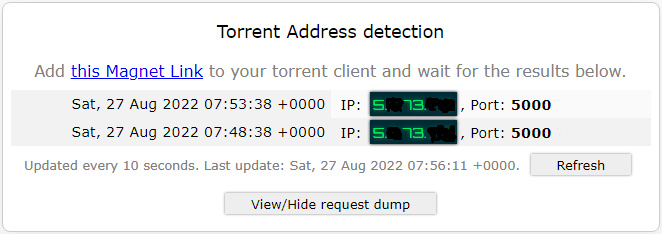

Gratis tip. Kijk ook eens of je eigen IP adres lekt door je VPN Ga naar de volgende site: https://ipleak.net/#dnsleak:~:text=Torrent Address detection Klik op "Activate" Klik op "this magnet link" Als het weergegeven IP overeenkomt met die van de VPN, dan is het goed, zie je je het IP van je internet provider dan is de boel LEK 🧛♂️ -

Seeden met VPN PIA lukt niet

Vampire Inspector reageerde op Riet76's topic in Internet, Netwerken, VPN en Privacy

Ik kwam nog een mooi uitleg lijstje tegen op het Internet in welke gevallen port forwarding handig kan zijn in het gebruik van Torrent bestanden, maar zeker geen noodzaak is! Expliciete voorbeelden waarbij port-forwarding helpt bij het tot stand brengen van een verbinding: Downloader, gesloten poort <--- ---> Seeder, gesloten poort: Pech! Downloader, gesloten poort ---> Seeder, open poort: Instant! Downloader, open poort ---> Seeder, gesloten poort: Bummer. Moet wachten tot Seed je ziet en weer met je verbindt. Meestal tot 30min (of tracker verversingstijd) Downloader, open poort <---> Seeder, open poort: Instant! in beide richtingen Bij deze even met jullie gedeeld 🧛♂️ -

Welkom @zafira999, er is hier genoeg te lezen en informatie te delen onder het genot van een lekker bakkie ☕veel plezier

-

Problemen met Sabnzbd.

Vampire Inspector reageerde op rt89+lo91's topic in Downloaden via Nieuwsgroepen & Spotnet

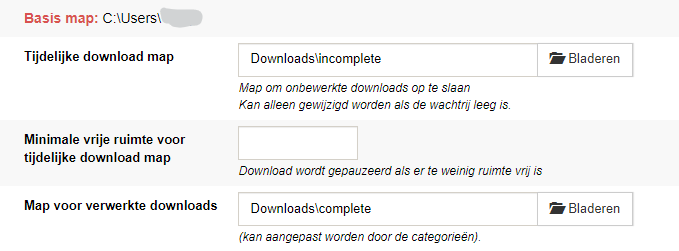

Ik heb het zo ingesteld staan. Ik lees hier dat de mapjes wel toegankelijk moeten zijn als je SABNZBD start omdat hij ze anders weer naar "Default" terug zet, misschien dat dat bij jou gebeurd? Anders ff het path hard invoeren "E:\Downloads\incomplete", of de velden ter test even leeglaten, dan maakt SABNZBD ze zelf weer aan volgens de "Default" instellingen. Het lijkt toch echt op een "Windows rechten" probleempje die we moeten zien te vinden 🙈 Edit: Misschien handig het volgende te testen. Gooi de mappen complete en uncomplete eens weg, start SABNZBD met standaard waarde op en kijk of de mapjes er weer staan, bij mij maakt SABNZBD ze dan na opstarten direct weer aan! -

Problemen met Sabnzbd.

Vampire Inspector reageerde op rt89+lo91's topic in Downloaden via Nieuwsgroepen & Spotnet

Dit was een grapje.... STUK, KAPOT, DEFECT 🤣 Ik vindt dit nog voor je als eventuele oplossing: https://forums.sabnzbd.org/viewtopic.php?t=23333#:~:text=I resolved it,their definitions accordingly%3F Iets blokkeert SABNZBD om te schrijven naar jou mappie op E:\..... maar ja wat is de vraag -

Problemen met Sabnzbd.

Vampire Inspector reageerde op rt89+lo91's topic in Downloaden via Nieuwsgroepen & Spotnet

Pas je download map binnen SABNZBD even aan naar b.v. c:\downloads en kijk dan eens wat hij doet. Doet ie het dan wel, dan heb je op E:\ toch echt nog een rechten kwestie, doet hij het ook niet op C:\ dan is het STUK 🧛♂️ -

Broncode LastPass gestolen, maar je wachtwoorden zijn niet in gevaar

Vampire Inspector reageerde op Vampire Inspector's nieuwsbericht in Nieuwsberichten

Als je Windows met een gebruikersnaam/wachtwoord/pincode gebruikt kun je op zich ook wel redelijk veilig je wachtwoorden in de EDGE browser opslaan. Deze worden versleuteld met een AES256 encryptie sleutel en zijn zonder opnieuw nogmaals je wachtwoord/pincode op te geven niet in te zien, zelfs niet als je reeds bent ingelogd. Maar goed, ik zal de laatste zijn die zal zeggen dat dat 100% veilig is, maar wel super eenvoudig, juist omdat het zo gemakkelijk is om voor iedere site een uniek wachtwoordsleutel te genereren 💪 -

Broncode LastPass gestolen, maar je wachtwoorden zijn niet in gevaar

Vampire Inspector voegde een een nieuwsbericht toe onder Nieuwsberichten

Hackers zijn binnen geraakt bij de wachtwoordmanager LastPass. LastPass verzekert wel dat er geen inloggegevens van gebruikers gestolen zijn. LastPass heeft zijn klanten per mail op de hoogte gebracht van het incident, dat zich ongeveer twee weken geleden afspeelde. De hackers wisten via het account van een ontwikkelaar binnen te dringen achter de schermen bij de wachtwoordmanager. Ze maakten stukken van de originele broncode en gepatenteerde technische informatie over de software buit. Het incident wordt nog volop onderzocht. LastPass lijkt zich te willen onthouden van het delen van verdere details over hoe het incident kon gebeuren zolang dat onderzoek lopende is. Via deze blog zal LastPass de laatste ontwikkelingen delen. Geen wachtwoorden gestolen CEO Karim Toubba kan ons wel geruststellen dat de hackers geen inloggegevens en wachtwoorden wisten buit te maken. LastPass bewaart geen hoofdwachtwoorden van accounts op zijn servers. Volgens LastPas zijn er nu geen extra maatregelen nodig om je account te beschermen. Wil je toch helemaal zeker zijn dat je wachtwoorden niet op straat komen te liggen, kan je je account nog extra beschermen met meervoudige verificatie. Je kan sms-alerts van inlogpogingen inschakelen en LastPass koppelen aan een authenticator-app. LastPass is één van de meest populaire wachtwoordmanagers. Volgens cijfers van het bedrijf telt de software meer dan dertig miljoen gebruikers. Eind 2021 kwam LastPass in opspraak toen ze gebruikers een kleine hartaanval bezorgden door valse waarschuwingen uit te sturen dat hun hoofdwachtwoord gestolen was. -

Seeden met VPN PIA lukt niet

Vampire Inspector reageerde op Riet76's topic in Internet, Netwerken, VPN en Privacy

@Riet76 Voor zover ik heb kunnen achterhalen is dat bij PIA helaas niet mogelijk en zul je iedere keer dat je PIA start een nieuwe port forwarding poort moeten instellen binnen de client software waarmee je download. Bij Mullvad en Windscribe schijnt een permanente port forwarding wel mogelijk te zijn. Tip: Mocht je Mullvad overwegen, betaal dan per maand, anders heb je geen mogelijkheid tot port forwarding. -

Problemen met Sabnzbd.

Vampire Inspector reageerde op rt89+lo91's topic in Downloaden via Nieuwsgroepen & Spotnet

Je wilt dus je downloads rechtstreeks naar schijf "E" schrijven. Deze is waarschijnlijk als NTFS gepartitioneerd, en na een herinstallatie op meestal schijf "C" heb je waarschijnlijk niet meer de juiste rechten op deze schijf. Als "E" nog leeg is zou je hem naar ExFAT kunnen partitioneren, dan heb je nooit meer dat gezeur na een herinstallatie. Anders zul je de rechten op de "E" schijf goed moeten gaan zetten voor de gebruiker waaronder je nu op je nieuwe installatie bent ingelogd. -

https://torrenttop100.com/ offline

Vampire Inspector reageerde op jejjejeedjgfdddgg's topic in Downloaden via Torrents & Popcorn time

Altijd eerst ff checken op https://downforeveryoneorjustme.com/ 🧛♂️ -

Seeden met VPN PIA lukt niet

Vampire Inspector reageerde op Riet76's topic in Internet, Netwerken, VPN en Privacy

Kijk, dat zijn goede berichten, fijn ook dat je het even hebt laten weten! Ik las trouwens hier dat het inderdaad prima zou moeten lukken met PIA💪 -

Seeden met VPN PIA lukt niet

Vampire Inspector reageerde op Riet76's topic in Internet, Netwerken, VPN en Privacy

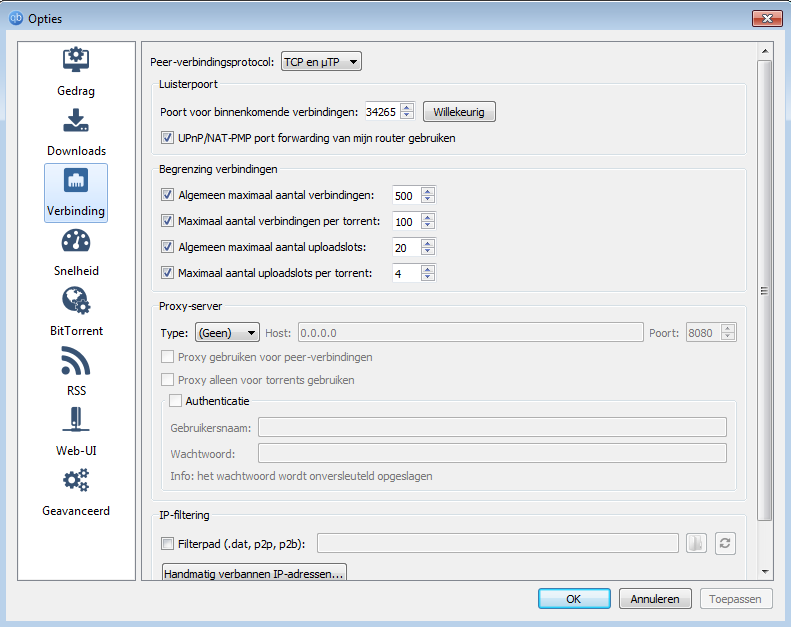

Als je UPnP binnen Qbittorrent aanstaat (standaard) zoals hierboven in het voorbeeld, en Qbittorrent is als programma binnen je firewall software toegestaan om zelfstandig poorten te openen dan hoef je verder geen handmatige poort toe te staan in je firewall software. Op je router hoef je geen port forwarding in te stellen, je maakt immers gebruik van een VPN met port forwarding. Zie de VPN maar als je router waar je een port forwarding op instelt. Het belangrijkste is checken of je poort vanaf het internet ook te benaderen is via https://portchecker.co/ of https://canyouseeme.org/ Als dit NIET het geval is dan is er iets mis met port forwarding binnen de VPN / firewall instelling op je PC (deze laatste zou je even kunnen uitschakelen om uit te sluiten dat het daaraan ligt. Ik heb verder geen ervaring met PIA en welke protocollen (denk aan TCP/UDP) over een port forwarding zijn toegestaan, maar TCP is in het geval van Qbittorrent wel de belangrijkste. -

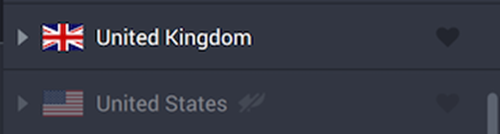

Seeden met VPN PIA lukt niet

Vampire Inspector reageerde op Riet76's topic in Internet, Netwerken, VPN en Privacy

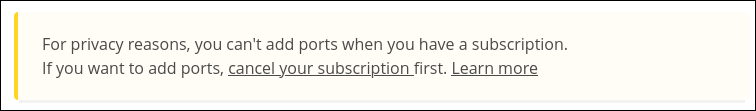

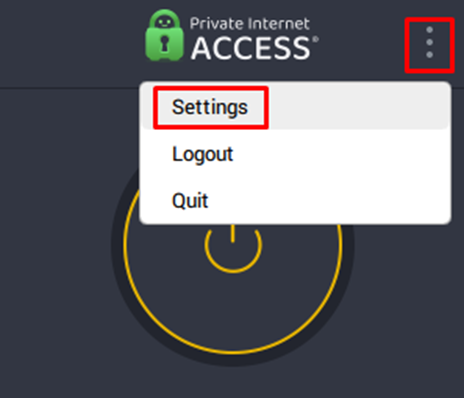

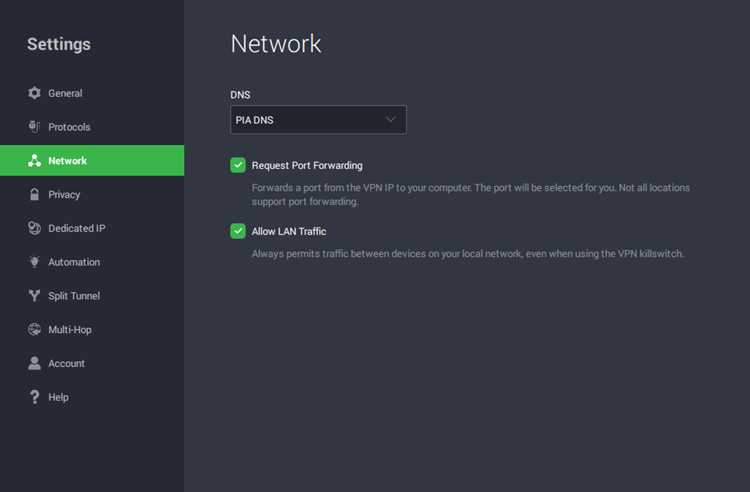

@Riet76 Hoe schakel ik port forwarding in op mijn VPN? - Kennisbank / Technisch / Surfen en internet / Torrents - PIA Support Portal (privateinternetaccess.com) PDF Op je router hoef je niets aan te passen want je gebruikt immers een portforwarding binnen je VPN. Waar je wel op moet letten is dat de portforwarding dezelfde poort gebruikt als je binnen de torrent client hebt ingesteld. Let er ook op dat je firewall op je PC de poort moet toestaan. Of je client benaderbaar is kun je hier testen. Hoe schakel ik port forwarding in op mijn VPN? De port forwarding optie in onze applicatie kan voor verschillende toepassingen worden gebruikt. Bureaublad Als u port forwarding wilt inschakelen binnen de PIA-toepassing op de desktopclient, moet u eerst de VPN-verbinding uitschakelen. Nadat u dit hebt gedaan, selecteert u de optie 'Instellingen' die verschijnt na het openen van het vervolgkeuzemenu in de rechterbovenhoek van de VPN-client. Selecteer in de instellingen het tabblad Netwerk en vink het selectievakje 'Poort doorsturen aanvragen' aan. Wanneer u verbinding maakt met de serverlocatie van uw keuze die port forwarding aanbiedt, wordt automatisch een willekeurige poort toegewezen. Wanneer u een serverlocatie selecteert waarmee u verbinding wilt maken nadat u Port Forwarding hebt ingeschakeld, kan het zijn dat sommige opties grijs worden weergegeven en niet kunnen worden geselecteerd. Alleen specifieke locaties ondersteunen Port Forwarding en deze serveropties zijn de beschikbare servers om uit te kiezen. De locaties die Port Forwarding niet ondersteunen, hebben een pictogram ernaast dat waarschuwt dat Port Forwarding niet beschikbaar is met de serverlocatie. -

Kabinet: eerste versie app Europese digitale identiteit in 2023

Vampire Inspector voegde een een nieuwsbericht toe onder Nieuwsberichten

Het kabinet wil dat er volgend jaar een eerste versie van een wallet-app voor de nieuwe Europese digitale identiteit (eID) beschikbaar komt. Met de eID kunnen burgers zich uiteindelijk in de hele EU identificeren. Nederland is kritisch over de plannen, maar de grote meerderheid van de EU-lidstaten is voorstander. Volgens staatssecretaris Alexandra van Huffelen (Digitalisering) gaat het om 'een eerste versie van een Nederlandse open-source wallet'. "Hierbij leg ik de hoogste lat als het gaat om gegevensbescherming, informatieveiligheid en toegankelijkheid. De eerste versie van deze wallet wil ik in 2023 werkend hebben", schrijft Van Huffelen aan de Tweede Kamer. Vervolgens wordt er met 'publieke en private partijen' samengewerkt aan meerdere 'wallet-concepten'. Open-source houdt in dat de broncode openbaar is, zodat iedereen het kan controleren. Van Huffelen roept andere EU-landen ook op te onderzoeken om hun wallet-apps open-source is te maken. "Om te bevorderen dat het ontwerp en de werking van de wallet volledig transparant zullen zijn", aldus de staatssecretaris. Europese digitale identiteit De Europese Commissie wil over enkele jaren in de hele EU een digitale identiteit (eID), gekoppeld aan een Europees persoonsnummer, invoeren. Daarmee moeten burgers met een app kunnen aantonen wie ze zijn en allerlei officiële documenten kunnen delen, zoals een rijbewijs of diploma's. Met de eID zouden burgers zich ook bij bedrijven kunnen identificeren, bijvoorbeeld om aan te tonen dat ze meerderjarig zijn. De EU-lidstaten ontwikkelen zelf de wallet-apps, die later aan elkaar worden gekoppeld. Het doel van de Europese Commissie is dat alle EU-burgers in 2025 een wallet-app met de eID kunnen gebruiken op hun smartphone. Het kabinet en de Tweede Kamer hebben grote bewaren op het plan. Zo vinden ze de koppeling aan een uniek persoonsnummer erg riskant met het oog op datalekken en identiteitsfraude. De meeste EU-landen zijn echter voorstander van de plannen. 'Met DigiD in hele EU identificeren en inloggen op sites' 'Overidentificatie' Privacy-experts hebben ook regelmatig kritiek geuit op de komst van de Europese digitale identiteit. Ze vrezen bijvoorbeeld dat burgers steeds vaker verplicht zullen worden om zich digitaal te identificeren. Ook dreigen mensen die geen smartphones willen of kunnen gebruiken te worden buitengesloten. Tijdens de onderhandelingen tussen de EU-landen heeft Nederland volgens Van Huffelen meerdere kanttekeningen geplaatst. Zo is bezwaar gemaakt tegen het 'gebruik van één uniek en persistent nummer'. Ook heeft ze benadrukt dat het gebruik van de wallet-apps vrijwillig moet zijn en dat burgers alternatieven moeten kunnen kiezen, zoals bijvoorbeeld DigiD in Nederland. Bovendien moet verkoop en delen van gegevens strikt worden verboden. Verder zet Nederland zich volgens haar in voor de 'bescherming tegen overvraging, overidentificatie en uitsluiting'. -

Oplichters verspreiden USB-sticks met ‘gratis Microsoft Office-licentie’

Vampire Inspector voegde een een nieuwsbericht toe onder Nieuwsberichten

Gratis Microsoft Office-licenties op USB-stick bestaan niet, USB-sticks waarmee fraudeurs geld kunnen stelen wel. Verschillende inwoners van het VK kregen een nagemaakte USB-stick in de bus en dragen nu de financiële gevolgen. Nee, Microsoft was niet in een genereuze bui. Toch kregen enkelen een USB-stick in de bus met een Microsoft Office Professional Plus-licentie. Dat leken de USB-stick althans te zijn. Achter het cadeau schuilt een bende oplichters, die slachtoffers graag geld aftroggelen. Correcte verpakking wekt vertrouwen Zodra het vergiftigde cadeau in de USB-poort wordt gestoken, verschijnt de melding dat er een virus op de pc werd gevonden. Om dat probleem op te lossen, verwijst de melding slachtoffers door naar de ‘Microsoft Support’-lijn. In het telefoongesprek worden slachtoffers aangemoedigd om een tool te installeren waarmee de medewerker op afstand toegang krijgt tot de computer. De medewerker geeft vervolgens aan dat het probleem werd opgelost en verbindt het slachtoffer nog door met een andere oplichter uit het ‘Microsoft 365-abonnementsteam’. Nadat deze medewerker nog bankgegevens heeft losgepeuterd, lijkt het probleem te zijn opgelost. Verschillende inwoners van het VK zijn al in de val getrapt, meldde Sky News. De oplichters hebben dan ook goed hun best gedaan op de verpakking van de USB-stick. Op de buitenzijde pronkt het logo van Microsoft en de benaming van het product. Aan de binnenzijde is een USB-stick te vinden waarop het Office-logo gedrukt staat en zelfs de productcode is aanwezig. De rode vlag Het enige advies om jezelf te beschermen komt erop neer dat je geen snoep aanneemt van onbekenden. Een Office Professional Plus-licentie heeft een stevig prijskaartje en een gratis versie kan daarom verleidelijk lijken. Bovendien geloven we allemaal graag in de goedheid van de mens en door deze eigenschap blijven oplichters bestaan. “Microsoft zet zich in om onze klanten te helpen beschermen. We nemen passende maatregelen om alle vermoedelijke niet-gelicentieerde of namaakproducten van de markt te verwijderen en om degenen die onze klanten targeten, verantwoordelijk te houden”, liet een woordvoerder van Microsoft weten aan de Britse nieuwszender. -

Google claimt blokkade van grootste DDoS-aanval ooit

Vampire Inspector voegde een een nieuwsbericht toe onder Nieuwsberichten

Google stelt in juni de grootse DDoS-aanval ooit geblokkeerd te hebben. Tijdens de aanval piekte het aantal HTTPS-verzoeken op 46 miljoen per seconde. Het Meris-botnet zat waarschijnlijk achter de aanval. Volgens Google ging het om de grootse Layer 7 DDoS-aanval ooit. De aanval was erop gericht de internetdiensten van één van de klanten van Google Cloud te verstoren. De aanval van maar liefst 46 miljoen verzoeken per seconde werd uitgevoerd op basis van HTTPS-verzoeken. Dit is vergelijkbaar met alle dagelijkse toegangsverzoeken tot Wikipedia in slechts 10 seconden. Dit maakte de aanval tot een factor 76 krachtiger dan een andere soortgelijke HTTPS-aanval die rond dezelfde tijd door Cloudflare werd ontdekt. Deze aanval vond plaats met 26 miljoen verzoeken per seconde Aanvalsverloop In eerste instantie nam de Google Cloud Armor anti-DDoS-dienst een aanval van ongeveer 10.000 verzoeken per seconde waar. Deze escaleerde vervolgens binnen 8 minuten naar 100.000 verzoeken. De Cloud Armor-dienst kwam meteen in actie, genereerde een alert en begon met het blokkeren van het kwaadaardige webverkeer. In de twee minuten die daarop volgden steeg het kwaadaardige verkeer verder door en bereikte de piek van 46 miljoen verzoeken per seconde. De anti-DDos-diensten slaagde erin de aanval af te weren, waardoor het verstoren van de internetdiensten van de klant mislukte. Na enkele minuten nam vervolgens het kwaadaardige verkeer af in omvang. Iets meer dan uur later was de aanval voorbij. Waarschijnlijk kregen de aanvallers door dat zij niet de impact kregen die zij wilden, zo geeft Google Cloud aan. Met Cloud Armour is het mogelijk een basismodel voor normaal internetverkeer in kaart te brengen voor website van klanten. Ook kan de dienst het verkeer naar deze sites reguleren, zodat klanten kwaadaardig verkeer kunnen afknijpen, terwijl legitiem verkeer ongestoord kan plaatvinden. Meris-botnet waarschijnlijk verantwoordelijk Uit nader onderzoek constateert de public cloudgigant dat de aanval waarschijnlijk door het Meris-botnet werd uitgevoerd. Dit botnet bestaat uit geïnfecteerde modems en routers van het merk MikroTik. Het botnet is berucht om meerdere grote DDoS-aanvallen. Bijvoorbeeld vorig jaar op de Russische zoekmachine Yandex. DDoS-aanvallen nemen volgens verschillende securityexperts de laatste tijd in alle hevigheid toe. Volgens onderzoekers van Kaspersky bereikten dit soort aanvallen in het eerste kwartaal van dit jaar een ‘all time high’. Hierbij lag het percentage aanvallen maar liefst 46 procent hoger dan dan in het laatste kwartaal van 2021. -

-

-

-

Stichting BREIN haalt 349 illegale websites offline

Vampire Inspector reageerde op Duken's nieuwsbericht in Nieuwsberichten

Het is jammer, maar natuurlijk wel te begrijpen dat onze hobby anno 2022 niet meer kan. Wat moet ik nu met al die zeeën van tijd die ik overhoud 😒 Vroeger toen alles nog kon was toch wel een gouden tijd he mensen..... ow wacht, nu ik weer zeeën van tijd heb, ga ik denk ik maar weer de liedjes met mijn tape-recorder van de radio opnemen 🤣🧛♂️

.gif.79f169754cb8f81e1902532a44102b0c.gif)