Kaspersky brengt decryptor uit voor nieuwste versie CryptXXX-ransomware

Samenvatting: Kaspersky Lab heeft een tool uitgebracht waarmee bestanden die vergrendeld zijn door ransomware CryptXXX v3 zijn te ontsleutelen. De geavanceerde ransomware werd sinds mei verspreid en tot dusver was er geen volledige decryptie mogelijk.

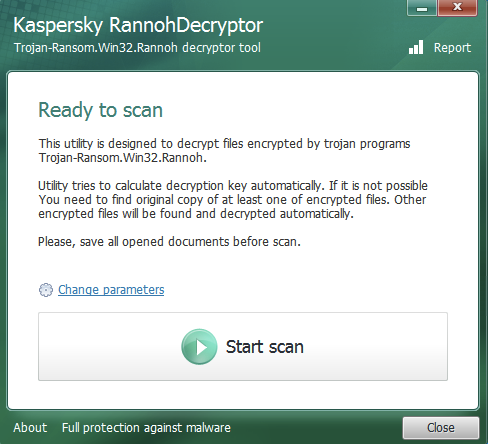

Het beveiligingsbedrijf heeft de decryptiemethode toegevoegd aan zijn Rannoh Decryptor-software, die gebruikers kunnen downloaden op NoMoreRansom.org. Kaspersky Lab wist eerdere versies van CryptXXX ook al te kraken en bracht destijds vrij snel software uit waarmee gebruikers de ransomware te lijf konden te gaan.

Versie 3 van de cryptolocker bleek moeilijker te kraken, pas een half jaar nadat de vernieuwde ransomware opdook is volledige decryptie nu mogelijk. Met eerder uitgebrachte tools konden al wel sommige bestanden worden teruggehaald.

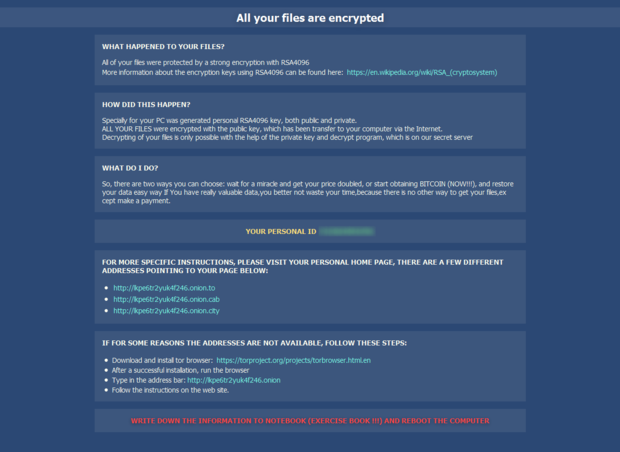

CryptXXX v3 versleutelt niet alleen bestanden, maar is ook in staat om inloggegevens van verschillende applicaties te bemachtigen. Kaspersky vermoedt dat er honderdduizenden systemen zijn geïnfecteerd met de ransomware. Criminelen gebruikten exploit kits als Angler en Neutrino om de ransomeware te verspreiden via bijvoorbeeld kwaadaardige advertenties.

Bericht dat gebruikers te zien krijgen als een systeem is geïnfecteerd met CryptXXX

-

1

1

Aanbevolen reactie

Doe je mee?

Je kunt nu een bericht plaatsen en je later registeren. Als je al een account hebt, kun je je hier aanmelden.